信息学院唐宇田课题组与合作者在移动应用安全研究中取得了重要进展。研究成果以All Your App Links are Belong to Us: Understanding the Threats of Instant Apps based Attacks为题发表在软件工程领域顶级会议美国计算机学会软件工程基础专题会/欧洲软件工程研讨会(The ACM Joint European Software Engineering Conference and Symposium on the Foundations of Software Engineering,ESEC/FSE)。

随着移动应用的广泛普及,移动应用所带来的安全隐患也同样不容小觑。以安卓系统为例,安卓系统上定义了深度链接 (例如yelp:///career/home)这种特殊的链接。深度链接将控制流从一个网页导向一个手机上的应用程序,是一种实现便捷导向的机制。由于深度链接的自身缺陷,谷歌在安卓6.0版本之后,推出了更加安全的应用链接。与深度链接不同的是,应用链接必须是类似http(s)://...这样的格式,并且系统强制了针对应用链接的相关验证。简单地说,应用链接就是让用户在安装了对应的移动应用的情况下就直接访问程序内容的一种机制。如果对应的移动应用没有被安装,安卓系统则会用浏览器访问网页内容。

一直以来应用链接都被认为是一种极为安全有效的机制。进一步研究发现,随着新版本的安卓系统上免安装应用(instant app)的兴起,应用链接这个机制变得危险起来。由于免安装应用的存在,针对应用链接的验证可以很容易就被绕过。因此,研究人员提出了一种基于免安装应用程序的攻击方法,该方案可以有效的绕过安卓系统验证和谷歌商店的上架验证,最终实现链路劫持。即当用户点击一些正常的网页链接,将会被引导至恶意应用程序。在恶意应用程序中,用户的个人隐私数据将有可能被盗取。

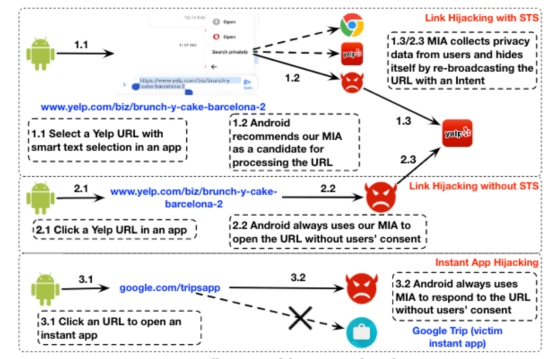

基于此,研究人员进一步设计了三种有效、可行、易于实现的攻击策略和对应的攻击场景。即基于智能文本选择的链路劫持、无需智能文本选择的链路劫持(即通用链路劫持)和免安装应用劫持。研究人员在真实环境下演练了攻击方案。通过对40万个谷歌应用商店中的应用程序进行调研,研究人员发现约30%的程序会受到此攻击的影响,其中不乏一些非常著名的应用软件。研究人员不仅发现了现有安卓系统中的致命漏洞,也和Google、Oppo等众多移动应用、设备厂商共同解决了这一问题,填补了漏洞,为怎样设计更为安全的移动操作系统提出了自己的解决方案。该项工作也受到了谷歌安卓安全团队的高度评价。

此研究由上海科技大学、香港理工大学、悉尼科技大学等单位协作完成,上海科技大学信息学院助理教授唐宇田为第一作者,香港理工大学副教授罗夏朴为通讯作者,上海科技大学为第一完成单位。该研究得到上海科技大学科研启动经费、香港大学教育委员会优配研究金(GRF)、国家自然科学基金等大力支持。

文章链接:https://dl.acm.org/doi/10.1145/3368089.3409702

图|三种攻击方式

脚注:文章题目中 “are belong to” 为broken English。但是,作者们也是故意为之。其最早的出处为1989年日本世嘉发售的电视游戏《零翼战机》的开首部分序幕的英文句子 「All your base are belong to us」。

沪公网安备 31011502006855号

沪公网安备 31011502006855号